Tabla de contenido

En nuestro uso de la tecnología de la información, en particular nuestros correos electrónicos, elabrir documentos sospechosos Desafortunadamente, no es algo tan raro y puede tener consecuencias graves.

En el ámbito privado, si un virus llega a su máquina, podría, por ejemplo, recopilar datos confidenciales, como datos bancarios, y transferirlos a piratas informáticos, o simplemente dañar su máquina.

Para el sector profesional, los documentos sospechosos también pueden ocultar software de tipo ransomware que bloquea todos los archivos de la empresa y requiere pagar enormes sumas de dinero para desbloquearlos. Entonces, en este artículo, te ayudaremos. abrir documentos sospechosos sin correr riesgos.

Nunca abra documentos sospechosos directamente

Todos hemos tenido documentos sospechosos. Generalmente provienen de correos electrónicos cuyo objetivo es asustarnos haciéndonos pasar por policías, por ejemplo, o por el contrario hacernos esperar ganancias.

A veces es mucho más sutil, y en este caso puede resultar un poco complicado ver que ese documento es sospechoso. De todos modos, si alguna vez tienes la más mínima duda sobre alguno de estos documentos sospechosos, existe una regla de oro.

¡NUNCA LO ABRAS! Como dice el refrán, más vale prevenir que curar, por lo que es mejor ser demasiado cauteloso que arriesgarse a infectarse con un virus.

Para ello, aquí tienes tres soluciones que funcionan muy bien.

Pasar documentos sospechosos a través del software Dangerzone

La primera es utilizar software de terceros. El más eficaz en este ámbito, pero también seguramente el más completo, se llama Zona peligrosa. La idea es que él convierta estos documentos sospechosos en archivos PDF seguros.

Para aquellos que tengan más curiosidad sobre cómo funciona este software, creará Sandboxes en Docker, todo sin acceso a la red, para aislar cualquier virus que pueda haber sido incluido en su documento.

Esto le brinda un documento que puede abrir sin ningún problema. Lo bueno del software es que no sólo te convierte en archivos PDF, sino también en archivos de procesamiento de textos e incluso en fotos.

Aún mejor, existe una versión de Dangerzone para Linux, Windows y también para Mac OS. Entonces, no importa tu sistema operativo, ¡encontrarás una versión de este software que sea compatible!

Dangerzone puede convertir este tipo de documentos en archivos PDF seguros:

- PDF ( .pdf )

- Microsoft Word ( .docx, .doc )

- Microsoft Excel ( .xlsx, .xls )

- Microsoft PowerPoint ( .pptx, .ppt )

- Texto ODF ( .odt )

- Hoja de cálculo ODF ( .ods )

- presentación ODF ( .odp )

- Gráficos ODF ( .odg )

- JPEG ( .jpg, .jpeg )

- GIF ( .gif )

- PNG ( .png )

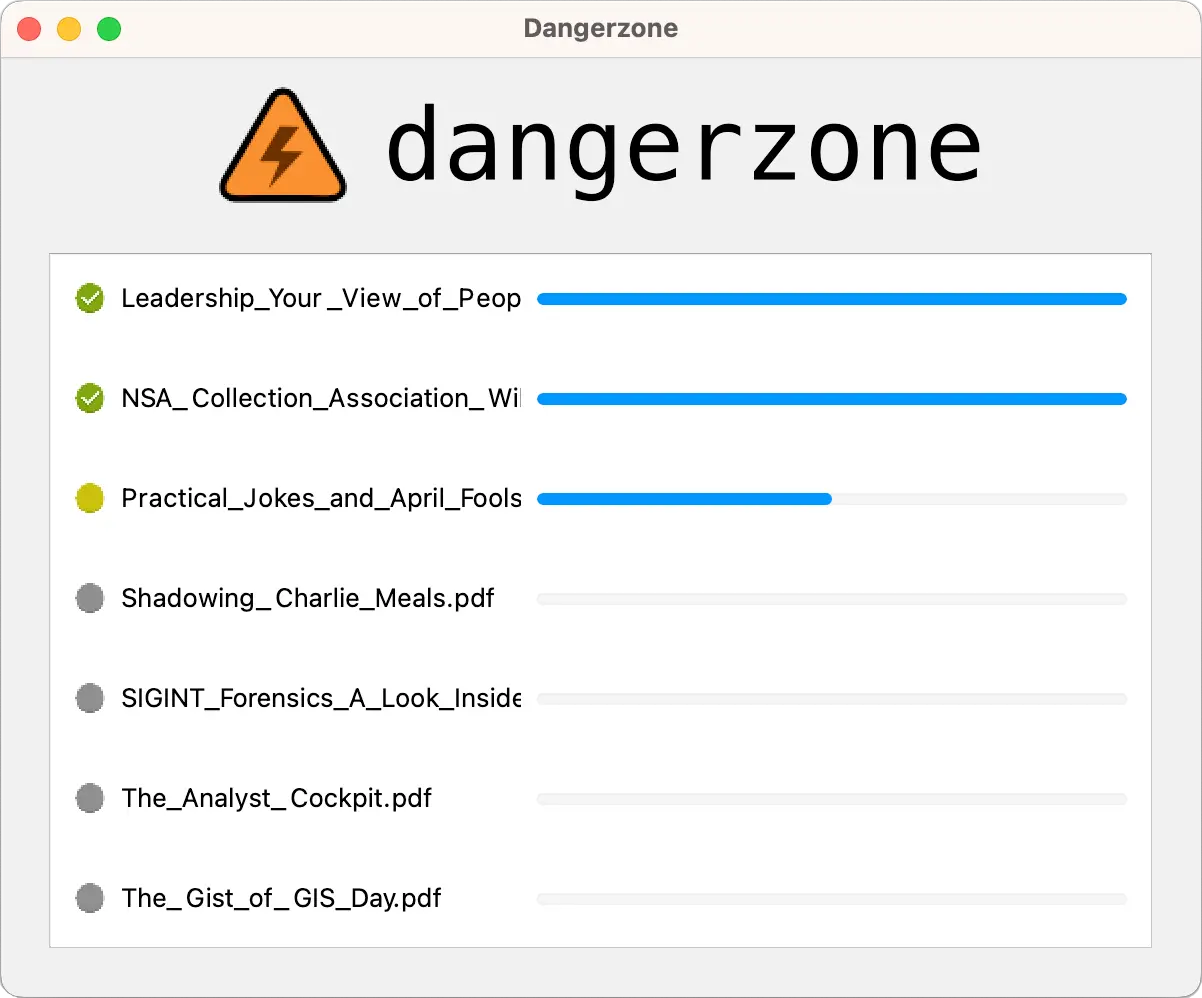

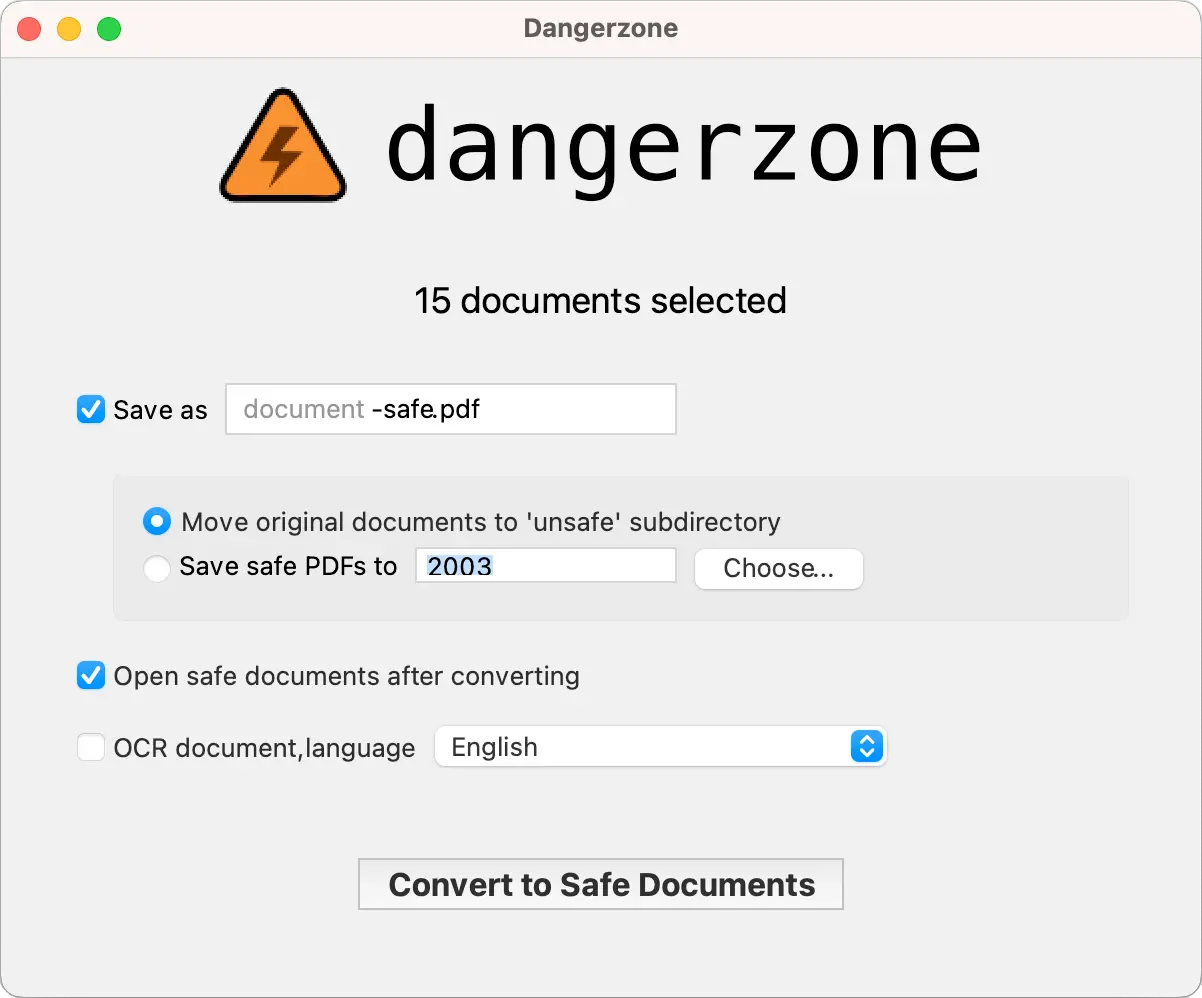

En cuanto a utilizar este último, nuevamente, no hay nada muy complicado. Te hemos detallado los diferentes pasos que seguirás a continuación:

- Descarga Dangerzone dependiendo de tu sistema operativo.

- Inicie Dangerzone.

- Descargue el documento sospechoso (pero no lo abra).

- Elija el documento en Dangerzone.

- Configura las opciones.

- Una vez asegurado, elimine el documento original (aún sin abrirlo).

- Abra la versión segura del documento.

Utilice Sandbox para usuarios de Windows

Cuando os hablamos con un poco más de detalle sobre cómo funciona Dangerzone, mencionamos elusando una caja de arena. Bueno, debes saber que si eres un usuario de Windowstú también puedes usarlo.

Si utiliza Linux o Mac OS, desafortunadamente para usted, tendrá que buscar otra solución para sus documentos sospechosos. Por lo tanto, le animamos a que elija la primera o la tercera opción.

Por el contrario, si estás en Windows, podrás utilizar este famoso Zona de pruebas de Windows del que te acabamos de hablar. Pero tenga cuidado para que esto funcione, debes tener una versión «profesional» de tu sistema operativo.

Si este no es el caso, no podrás activar el Sandbox. Por último, ten en cuenta que además de tener la versión profesional, debes ejecutar Windows 10 u 11 en tu máquina.

Dicho todo esto, echemos un vistazo más de cerca a este Sandbox.

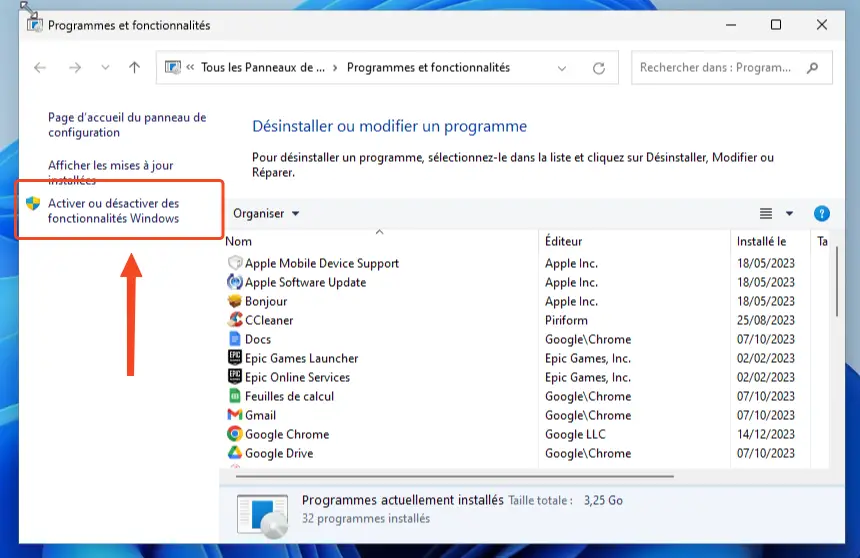

A continuación te explicamos cómo activarlo y usarlo en tu computadora:

- Presione Win + R para abrir Ejecutar.

- Tipo appwiz.cpl y haga clic en Aceptar para abrir el Panel de control.

- En el panel izquierdo, haga clic en Activar o desactivar las características de windows.

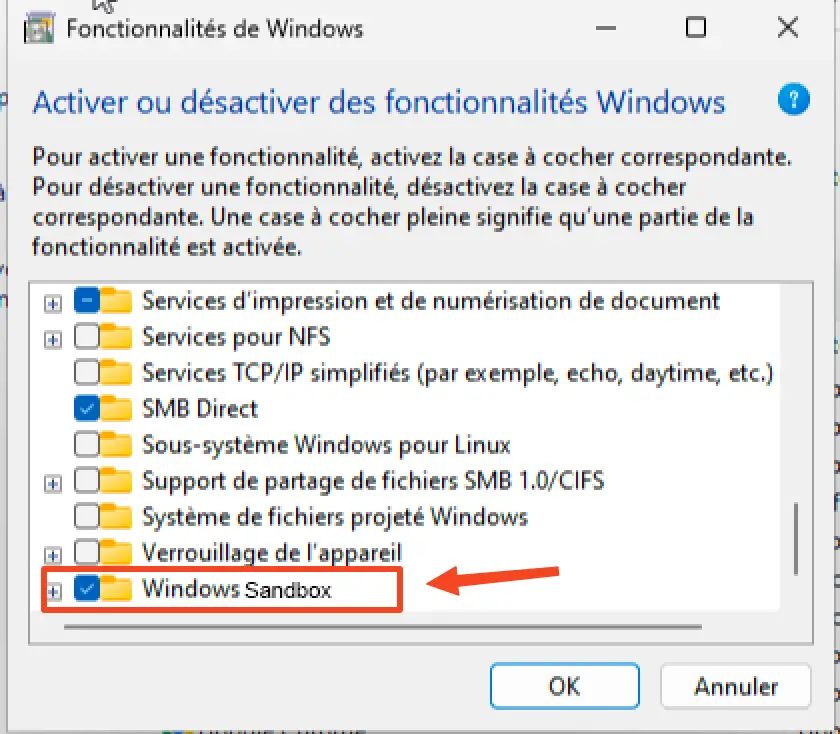

- En el cuadro de diálogo Activar o desactivar las características de windowsdesplácese hacia abajo y localice Zona de pruebas de Windows.

- Marque la opción Zona de pruebas de Windows y haga clic en Aceptar.

- Reinicie su PC.

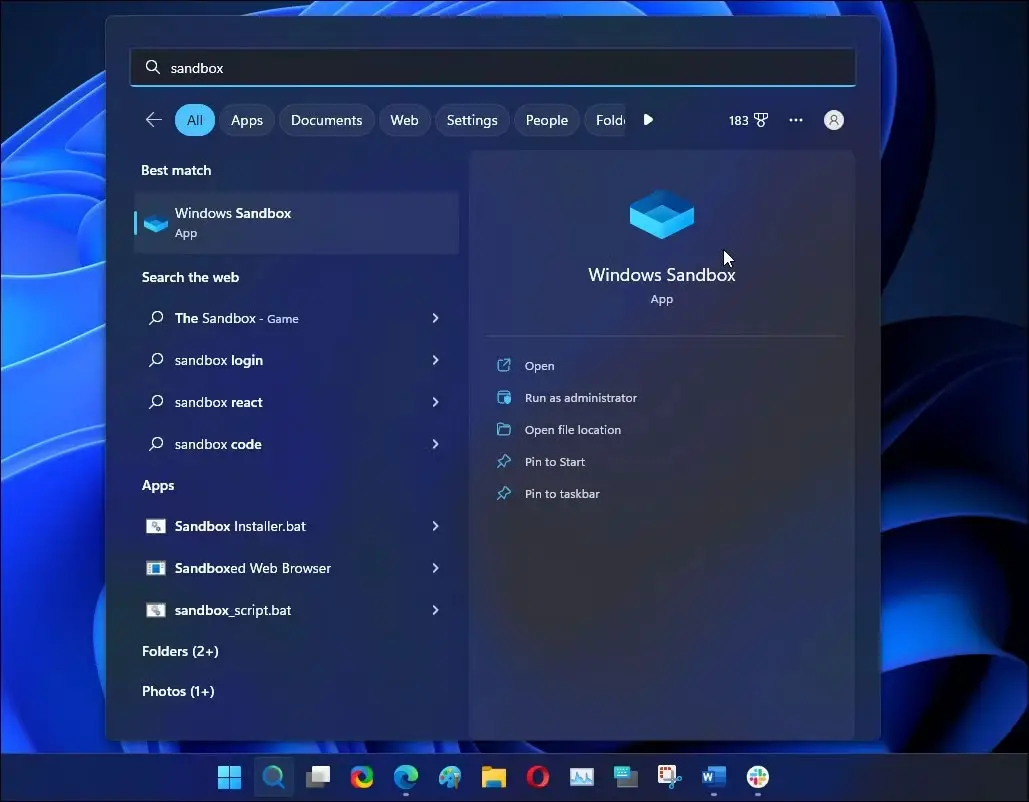

- Vaya a Aplicaciones e inicie Windows Sandbox.

- Abra el documento sospechoso a través del software.

- Luego cierre Windows Sandbox.

Pasar por una máquina virtual

Finalmente, la última técnica que le aconsejaremos para gestionar documentos sospechosos es utilizar una máquina virtual. De hecho, estos le permiten proteger su máquina básica de virus.

La idea es que si hay contaminación, se producirá en la máquina virtual y podrás interrumpirla con bastante facilidad.

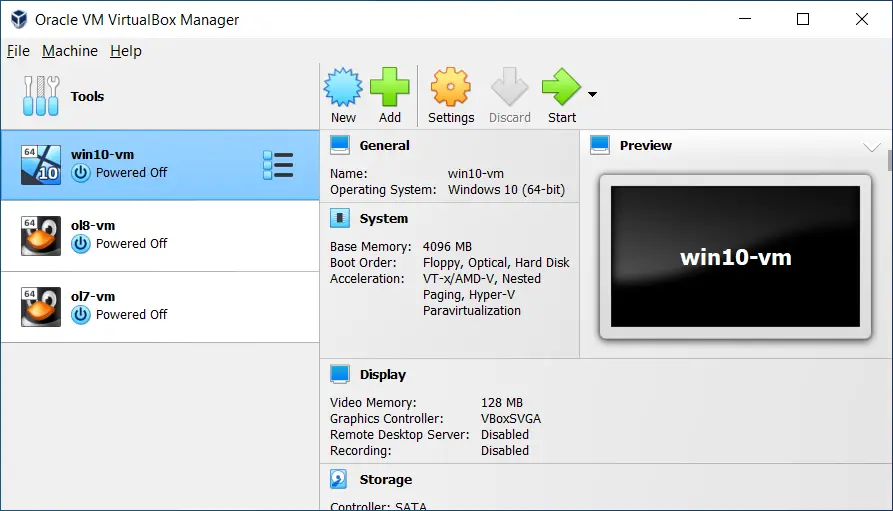

Para hacer esto, primero debe instalar un software de virtualización como VirtualBox O VMware en tu ordenador.

Una vez instalado el software, cree una máquina virtual y asígnele suficientes recursos del sistema para su funcionamiento. Luego simplemente utilícelo como un espacio dedicado para abrir documentos sospechosos.

En caso de infección o amenaza, ésta permanecerá confinada a la máquina virtual, preservando así su sistema principal.

Evite la propagación de Malware instalado bajo una Máquina Virtual

¡Pero ten cuidado! Es fundamental tener en cuenta que utilizar una máquina virtual no garantiza una protección total y siempre se recomienda tener precaución e instalar soluciones de seguridad como antivirus para fortalecer la defensa de tu ordenador.

Porque sí, el software más virulento aún podría tener repercusiones en su máquina básica. Esto es raro, pero aun así tenga cuidado y tenga en cuenta que aún puede suceder.

A continuación, aquí hay algunas cosas a considerar:

- Aislamiento de máquina virtual: Normalmente, el malware en una máquina virtual no debería infectar la máquina real.

- Compartición de archivos: Evite intercambiar archivos infectados entre la VM y la máquina real.

- Configuración de la red: Configure la red adecuadamente para evitar puentes directos que puedan facilitar la propagación de malware.

- Vulnerabilidades del hipervisor: Mantenga el hipervisor actualizado para minimizar el riesgo de violaciones de seguridad.

- Ataques al lado del canal: Aunque son raros, estos ataques pueden extraer información de la máquina real. Manténgase alerta.

Conclusión

Eso es todo, ya no deberías tener problemas con documentos sospechosos que son la causa de contaminar tu computadora con virus. Evidentemente, esto no protege contra todo.

Sin embargo, esto ayuda a eliminar muchas pequeñas amenazas que podrían molestarle. Si implementar algunas de estas soluciones lleva un poco de tiempo, una vez que sepas cómo hacerlo, será inmediatamente más rápido.

Por eso, como te contamos al principio del artículo, te recomendamos encarecidamente que utilices una de estas tres soluciones, en cuanto tengas dudas sobre un documento que acabas de recibir.