Tabla de contenido

- 1 ¿Encontraste un USB huérfano? Mejor dejarlo así

- 2 Bots malos: IA para spam, phishing y malware

- 3 IA para la defensa: búsqueda de spam, revisiones de seguros, pruebas de penetración

- 4 El sector educativo es el principal objetivo

- 5 Microsoft: una casa grande con muchas puertas y “ventanas”

- 6 Sonido y visión: las próximas amenazas de la IA

En su Informe de seguridad cibernética de mitad de año 2023, Check Point Software destacó numerosos exploits en lo que va del año, incluidos usos novedosos de la inteligencia artificial y un vector de ataque de la vieja escuela: las unidades USB. Según Check Point, los ciberdelincuentes y los actores de los estados-nación ven estos dispositivos como la mejor manera de infectar redes aisladas, segmentadas y protegidas.

Los autores del informe señalaron que el gusano Raspberry Robin era una de las variantes comunes de malware distribuidas a través de unidades USB a través de archivos “autorun.inf” o archivos LNK en los que se puede hacer clic. Check Point también informó que los actores de amenazas alineados con el estado incluso están lanzando infecciones de hace 10 años, como ANDROMEDA, a través de unidades USB.

Camaro Dragon, actor de amenazas de espionaje relacionado con China, por ejemplo, utilizó unidades USB como vector para infectar organismos en todo el mundo, según los autores del informe. Además, los investigadores de seguridad señalaron que el grupo Gamaredon, alineado con Rusia, utilizó Shuckworm entregado en una unidad USB para atacar a militares ucranianos e individuos asociados.

Hablé con Pete Nicoletti, director global de seguridad de la información para las Américas de Check Point Software, sobre algunos otros hallazgos importantes del informe. Nicoletti, que tiene más de 30 años en el campo, dijo que la IA cambia las reglas del juego y que de los más de 70 motores de Check Point Software, la IA y el aprendizaje automático impulsan 40 de ellos. La siguiente transcripción de mi entrevista con Nicoletti ha sido editada para mayor extensión y claridad.

Salta a:

¿Encontraste un USB huérfano? Mejor dejarlo así

Karl Greenberg: Me sorprendieron los detalles del informe sobre los controladores USB físicos como un vector de ataque viable. ¿En realidad? ¿Hoy?

Pete Nicoletti: Como ex probador de penetración, pensé que los días de los controladores USB… los dispositivos USB que se usaban para piratear iban a desaparecer, pero hemos visto un gran aumento en las empresas que se enamoran de la inserción de una unidad USB. Cuando intentaba irrumpir en empresas, usábamos un ataque de abrevadero: vas al bar donde van los empleados, vas al edificio de oficinas o al baño donde van los empleados y dejas caer un par de USB (solía (parecían CD, con etiquetas que decían “Despidos del tercer trimestre” y la gente los tomaba). Estamos viendo que sucede lo mismo con las unidades flash, y esto es dramático.

Karl Greenberg: ¿Los piratas informáticos están dejando físicamente unidades USB por ahí?

Pete Nicoletti: Sí, y esta táctica está infectando organismos. Antes de COVID, teníamos mejores políticas contra el uso de USB en computadoras portátiles de propiedad corporativa, porque esa computadora portátil sería inspeccionada. Después de COVID, es un dispositivo BYO y hay menos protecciones corporativas, por lo que en parte es por eso que estamos viendo un aumento. Además, estamos viendo un aumento en el hacktivismo con grupos con motivaciones políticas que lanzan ataques y un uso indebido de la inteligencia artificial, como el uso de IA para elaborar correos electrónicos. Acabamos de ver el lanzamiento de una herramienta de monitoreo de pulsaciones de teclas basada en inteligencia artificial que tiene entre un 85% y un 95% de precisión para comprender la pulsación de una tecla solo por el sonido.

Bots malos: IA para spam, phishing y malware

Karl Greenberg: ¿Qué importancia tienen hoy las herramientas de inteligencia artificial para los profesionales de la ciberseguridad y cuáles cree que son las formas clave en que las utilizan los piratas informáticos?

Pete Nicoletti: Si no tienes inteligencia artificial para luchar contra la inteligencia artificial, serás una estadística, porque la IA está bajando el listón para los atacantes. Solo para el spam, por ejemplo, ahora hay muchas más personas (que no hablan inglés) que pueden crear correos electrónicos usando un inglés realmente bueno.

Básicamente, los piratas informáticos utilizan la IA al menos de dos maneras: la utilizan para escribir fragmentos de código en lugar de programas de ransomware completos para, digamos, un día cero para una vulnerabilidad y exposición común determinada; lo están usando, por ejemplo, para escribir un recopilador de pulsaciones de teclado. Y están utilizando IA para automatizar la creación de spam utilizando datos pirateados para generar contenido. Estos podrían, por ejemplo, estar vinculados a información privada pirateada sobre la información de un paciente que puede haber sido parte de una gran violación; Los piratas informáticos están utilizando esos datos para crear correos electrónicos personalizados: «Acabas de realizar tal o cual procedimiento y debes 200 dólares adicionales en la factura».

VER: Anuncios de Check Point conjunto de características de IA para 2023 (República Tecnológica)

IA para la defensa: búsqueda de spam, revisiones de seguros, pruebas de penetración

Karl Greenberg: ¿Cómo se previene o se defiende contra estas formas de campañas de phishing impulsadas por IA?

Pete Nicoletti: Todos nuestros grandes clientes de operadores utilizan Avanan, una herramienta basada en inteligencia artificial (seguridad del correo electrónico) que adquirimos hace dos años. Con él, podemos descubrir nuevos tipos de spam difíciles de encontrar, y el spam sigue siendo en un 89% el vector elegido para ataques exitosos.

VER: Check Point’s Focos Avanan cómo los ataques de correo electrónico empresarial comprometidos emulan servicios web legítimos para atraer clics (TechRepublic)

Karl Greenberg: uso para reducir las cargas de trabajo de los analistas, ¿dónde más ve que la IA se usa más hoy en día?

Pete Nicoletti: Estamos viendo que la gente utiliza ChatGPT y otros grandes modelos de lenguaje para revisar sus programas de seguro cibernético. Estamos viendo que la gente lo utiliza para redactar pruebas de penetración para darles más relevancia y una comprensión más profunda de ciertos temas. Si no utilizas inteligencia artificial, no serás competitivo.

El sector educativo es el principal objetivo

Karl Greenberg: ¿Cuáles son los otros hallazgos importantes de la primera mitad del año?

Pete Nicoletti: Estamos viendo que el sector educativo es el vertical de ataque número uno; Hemos visto un gran aumento en esto.

Carl Greenberg:¿Por qué?

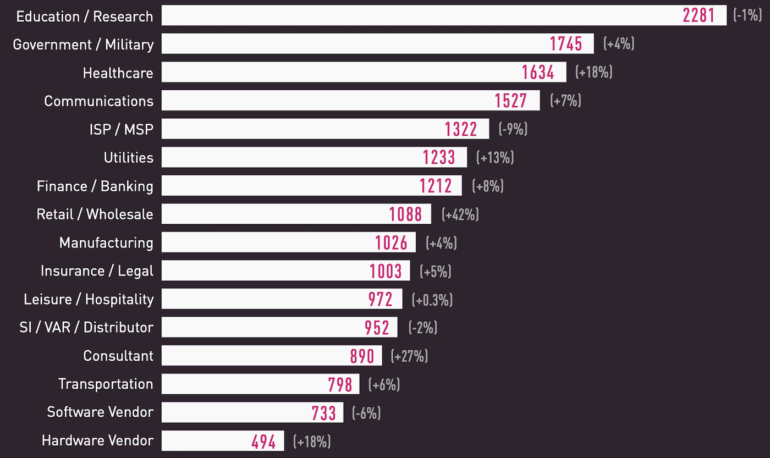

Pete Nicoletti: Un par de razones, incluida la transición de las escuelas a la TI subcontratada y el uso de más herramientas educativas en línea. Además, las instituciones educativas no cuentan con los presupuestos que tiene el sector comercial. Hemos visto al menos una universidad cerrar por primera vez (colegio lincoln en mayo de 2022) debido a demandas de ransomware. A nivel mundial, la educación y la investigación siguen siendo los principales objetivos de los ataques (Figura A).

Figura A

Microsoft: una casa grande con muchas puertas y “ventanas”

Karl Greenberg: Noté que la cantidad de vulnerabilidades en el software corporativo de uso común es muy alta; Microsoft es el número uno. ¿Por qué Microsoft tiene tantos CVE?

Pete Nicoletti: Alguien dijo que roban bancos porque ahí es donde está el dinero. Si eres un hacker, querrás apuntar a Microsoft porque es muy omnipresente. Está en todas partes: una empresa de desarrollo de aplicaciones y un sistema operativo. Lo usa todo el mundo. Entonces, si vas a encontrar un día cero, ya seas un grupo de hackers patrocinado por el estado o simplemente un chico de 16 años en el sótano con una sudadera con capucha, tu objetivo será Microsoft.

La otra cosa de la que mucha gente no habla: cuando giras la perilla como empresa para lanzar productos al mercado, porque las empresas pueden tomarse todo el tiempo del mundo para desarrollar algo y probarlo, pero las empresas quieren lanzarlo. productos ahora, no mañana. Y cuando giran el mando para ser competitivos y ganar participación de mercado, este es el tipo tácito de riesgo de desarrollo que te mete en problemas.

Karl Greenberg: Por eso las herramientas de IA en DevOps son fundamentales.

Pete Nicoletti: Las empresas con talleres de desarrollo rápido están adoptando estas herramientas para aumentar la seguridad de su proceso de desarrollo, contenedores y Kubernetes, y es mucho más barato arreglarlo en el proceso de desarrollo que en el entorno de prueba o producción. Así que las empresas finalmente se están dando cuenta de eso.

Sonido y visión: las próximas amenazas de la IA

Karl Greenberg: ¿Qué pasa con otros usos de la IA para amenazas más allá de la generación de texto y código?

Pete Nicoletti: Siempre hemos estado lidiando con correos electrónicos comerciales comprometidos; Bueno, ahora la voz y el vídeo estarán comprometidos. Está por llegar. Comenzaremos a ver muchas más fotos convertidas en una discusión en video. Ya hemos visto compromisos de voz, y ahora se puede engañar a todos los bancos que utilizan confirmación e identificación de voz. Entonces, ¿tienes tarjetas de crédito o bancos que utilicen esto? Decir adiós. Ya no permitiría eso en absoluto.